最新发布第2页

排序

JetBrains全家桶永久激活(包含Windows、Linux、mac)

说明本教程适用于 IntelliJ IDEA 2022.x 以下所有版本,请放心食用~JetBrains 全系列产品,包括 Pycharm、IDEA、WebStorm、Phpstorm、Datagrip、RubyMine、CLion、AppCode 等。本教程适用 Win...

Ollama 目录遍历致代码执行漏洞 CVE-2024-37032

漏洞描述Ollama 是一款开源 AI 模型项目,可方便打包,加快部署 AI 模型流程。2024 年 6 月 24 日,互联网上披露 CVE-2024-37032 Ollama 目录遍历致代码执行漏洞。由于通常情况下 Ollama 没有认...

远程开机电脑笔记记录

Wake-on-LAN开启我电脑直接安装了一个ToDesk,发现ToDesk可以远程开机ToDesk远程开机链接不明白为何还需要另一台设备保持todesk在线 这多难受 我都长期在线了,还需要远程开机???多此一举这...

dedecms 文件上传 (CVE-2019-8933)

打开靶场访问页面在url后面加dede访问后台界面,输入admin/admin进入后台点击模板 - 默认模板管理 - 新建模板先保存shell.htm,写入一句话然后去 生成 - 更新主页html 将路径shell.htm写入选择主...

Redis Object Cache Pro企业级Redis对象缓存插件激活版

象征性的收费是为了防止乱用乱采集。请理解!简介Redis Cache Pro是一款企业级的Redis对象缓存优化WordPress插件,Object Cache Pro已针对WooCommerce进行了广泛的测试和优化,与WordPress本身...

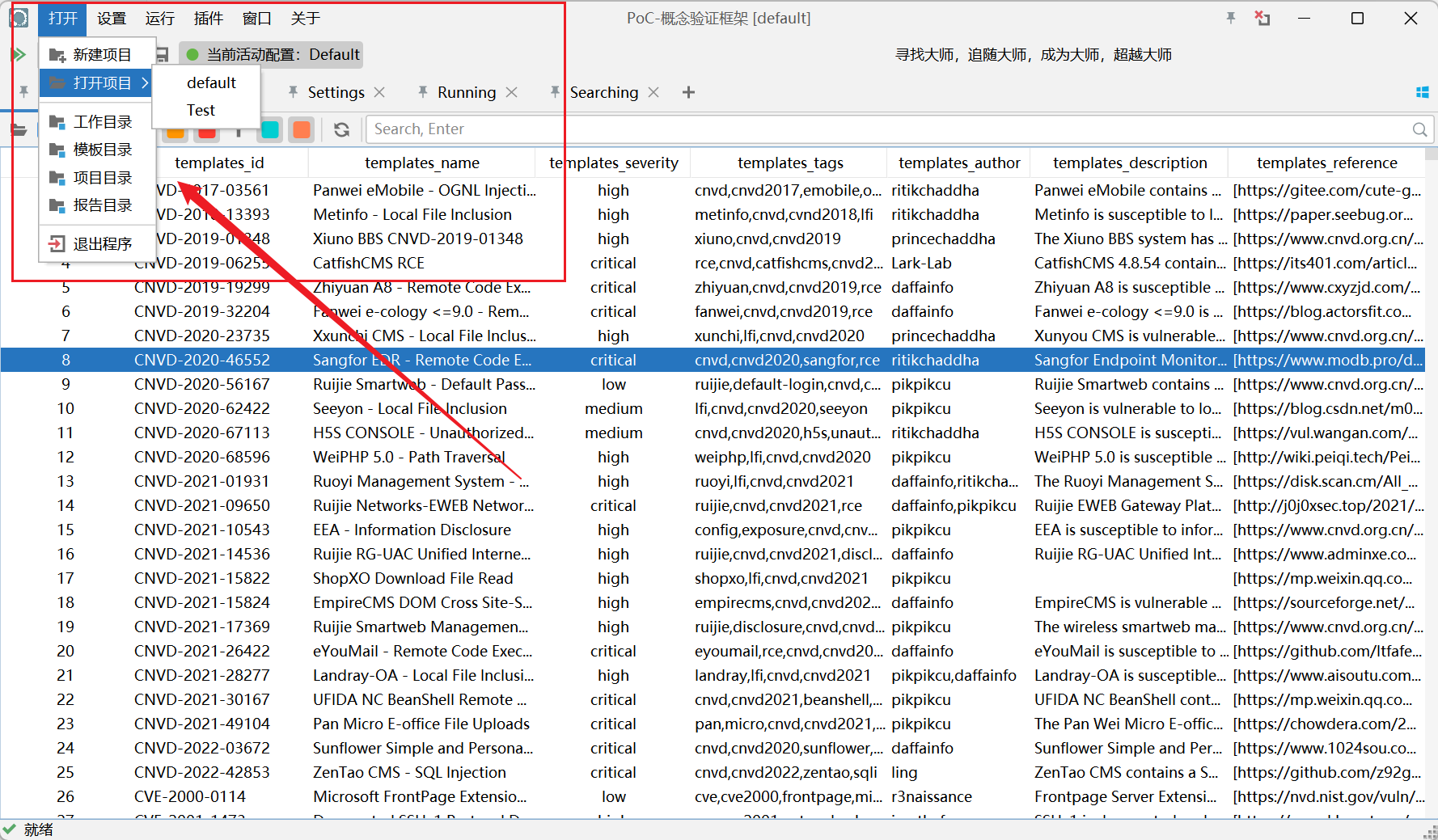

Nuclei|图形化|轻量化刷漏洞神器|11000+poc

象征性的收费是为了防止乱用乱采集。请理解!菜单栏工具栏从左往右依次为:新建终端或者右键选择终端,执行当前活动配置run only new templates added in latest nuclei-templates releaseautom...

关于某次授权的大型内网渗透测试

背景:接到朋友邀请,要进行一个授权站点的渗透,但是进去实际环境才发现是多域控主机。也学习了很多后渗透手法,比较受益匪浅。前期渗透:打点:(任意文件上传)直接发现头像处任意文件上传,...

向日葵远程代码执行(CNVD-2022-10270)漏洞复现

0x01 描述上海贝锐信息科技股份有限公司的向日葵远控软件存在远程代码执行漏洞(CNVD-2022-10270/CNVD-2022-03672),安装以下存在windwos问题版本的个人版和简约版,攻击者可利用该漏洞获取服务...

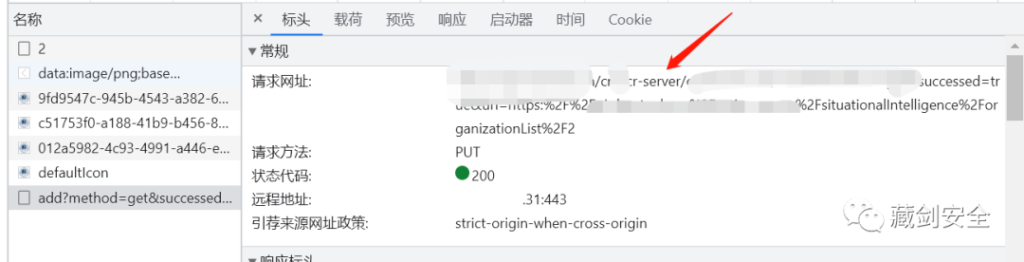

渗透实战|记一次曲折的EDU通杀漏洞挖掘

1.挖掘思路/xx1-server/下actuator端点泄露--heapdump转储文件获取用户名密码-js中发现xx2和xx3路径中actuator端点泄露-尝试RCE(失败)-swagger-ui信息泄露-编写poc(批量)2./xx1-server/下actu...

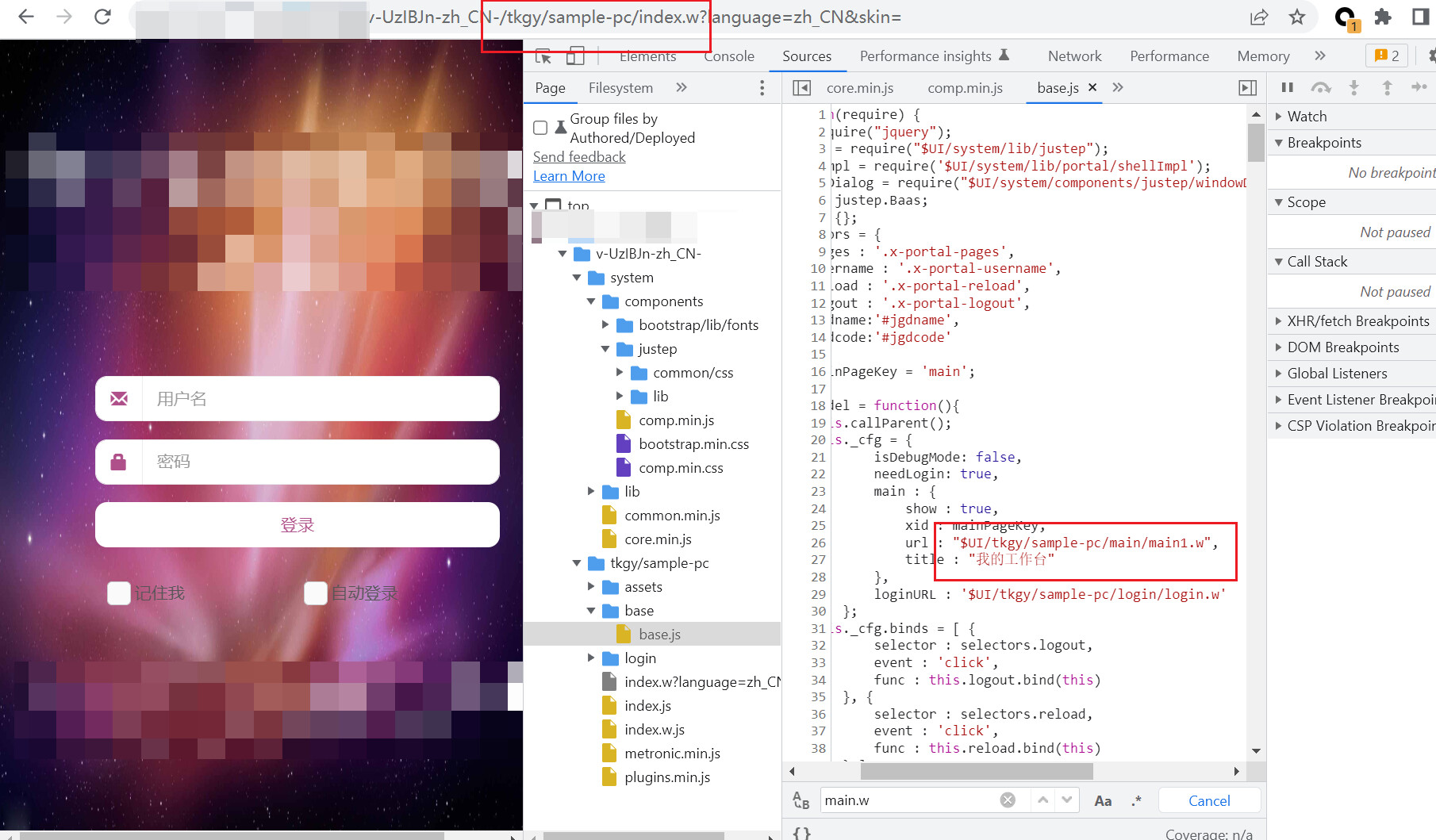

地级市HVV | 未授权访问合集

0x00 前言上周参加了某地级市HVV,忙的没时间发文章。本文对HVV过程中出现的未授权或者通过特殊手段绕过的一些未授权案例进行分享。0x01 案例一某事业单位接口泄露发现过程在js中发现与登录界面...