一、漏洞简介

小米路由器的nginx配置文件错误,导致目录穿越漏洞,实现任意文件读取(无需登录)可直接获取stok登录后台页面。

二、漏洞影响

Xiaomi Mi WiFi 路由器

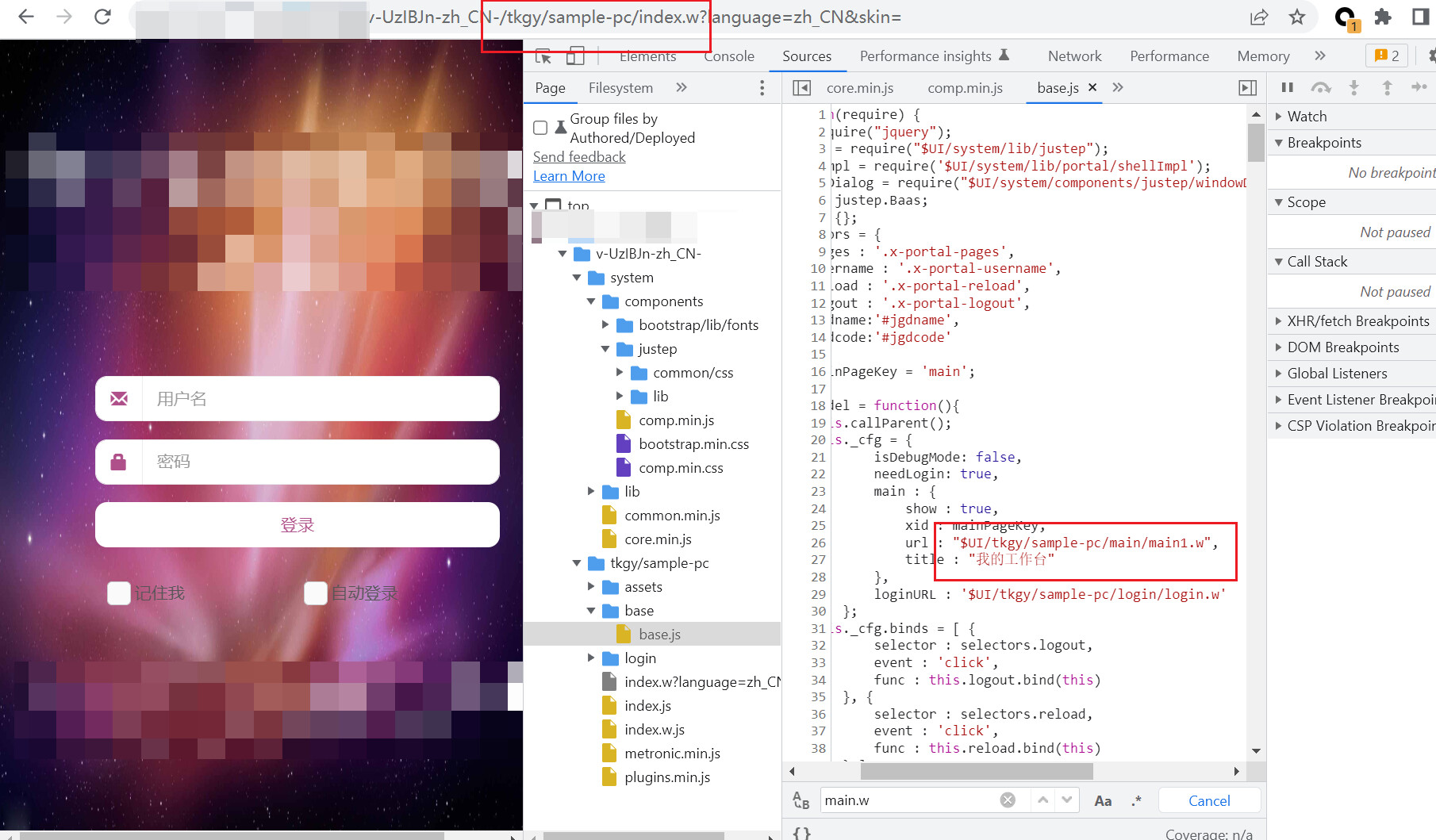

三、复现过程

由于nginx配置不当,可以读取根目录下shadow文件

http://domain.com/api-third-party/download/extdisks../etc/shadow

下载此文件夹,查看可以发现有root账户名和加密的密码(没有解密出来)

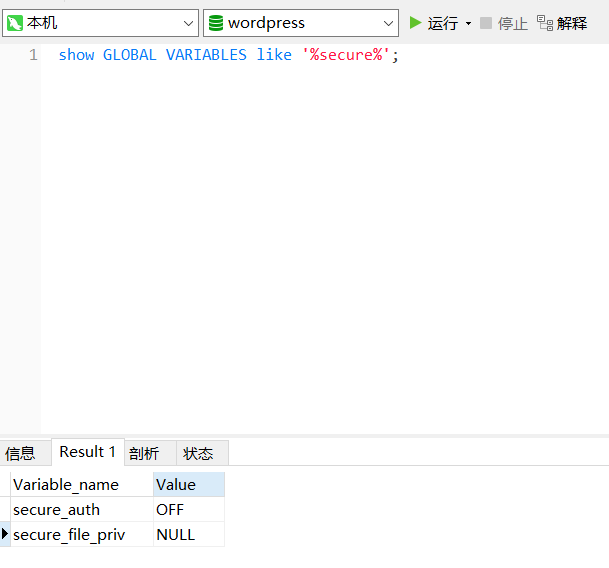

看到密码构成的方式,菜狗理解是密码加上key进行SHA1加密(开始是想着解密看看能不能解出来的,寄了直接)

在我以为要寄的时候,找到了一篇大佬的文章(关键是有poc.py)

读完之后大致理解为有account文件将加密后的数据记录

然后利用这个已知的字符串和它的加密规则构造登录数据包,再去读取代表用户的类似token的stok

然后去构造访问后台的url:

http://domain.com/cgi-bin/luci/;stok= /web/home

注:stok是随机变化的,数据包是有时间戳的,不可一直利用。

© 版权声明

THE END

- 最新

- 最热

只看作者